IAMとは?

Identity&Access Management(IAM)は、重要なセキュリティ分野であり、さまざまな技術やビジネスプロセスを含んでいます。その主な目的は、適切な個人やデバイスが適切な資産に、適切なタイミングで、適切な理由でアクセスできるようにし、不正アクセスや詐欺を防止することです。IAMは、デジタルアイデンティティとそのリソースへのアクセスを管理および制御するプロセスとシステムを含みます。IAMの主要な要素には、ユーザー認証、認可、およびユーザーロールと権限の管理が含まれます。

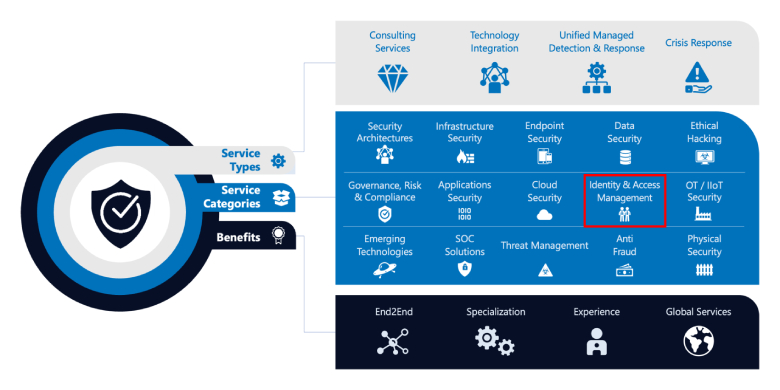

NTT DATAでは、世界中のお客さまに包括的なサポートを提供するために、グローバルに統一されたサイバーセキュリティ戦略を立ち上げました(※1)。そのうちの15の技術分野の1つが、IAMです。私たちはIAMを戦略の重要な分野と考え、この分野で強化された包括的なサービスをお客さまに提供することをめざしています。

図1:NTT DATAのサイバーセキュリティ戦略内容

IAMの重要性

IAMは、いくつかの理由で重要です。第一に、IAMは、許可されたユーザーのみが機密情報やシステムにアクセスできるようにすることで、データ漏洩やサイバー攻撃のリスクを軽減し、セキュリティを強化します。次に、規制要件に準拠するのに役立ち、必要なアクセス制御メカニズムや監査証跡を提供します。これは、情報セキュリティマネジメントシステムの仕様を定めた規格であるISO 27002や欧州連合における個人のデータ保護に関する規則のGDPR、すべてのアクセスを信用せず常に認証するゼロトラストアプローチなどの厳しいデータ保護規制が適用される分野において特に重要です。

さらに、アクセス管理プロセスを自動化および効率化することで、管理の手間を削減し、人的エラーのリスクを最小限に抑えることができます。また、一度のログインで複数のシステムにアクセスできるシングルサインオン(SSO)や複数の認証要素を組み合わせる多要素認証(MFA)を通じてシームレスで安全なアクセスを可能にすることで、ユーザーエクスペリエンス(UX)を向上させます。そして、IAMは誰がどのリソースにアクセスできるかについての可視性と制御を提供することで、リスク管理に寄与し、潜在的なセキュリティリスクを積極的に特定および軽減することを可能にします。

IAMは組織内のデジタルアイデンティティのライフサイクルを管理する上で重要な役割を果たします。このライフサイクル管理は、安全で効率的な運用環境を維持するために不可欠です。

図2:セキュリティレギュレーションのイメージ

IAMの課題

IAMの重要性ついて説明しましたが、企業や組織が成熟度の高いIAMシステムを実現するためには、いくつかの課題があります。1つの大きな課題は、多様なIT環境やレガシーシステムを持つ大規模な組織におけるIAMシステムの実装と維持の複雑さです。特に、既存のシステムやアプリケーションとIAMソリューションを統合することは非常に難しいです。

規制の変化に対応し、IAMの実践が法的要件を満たすようにすることも、難しい課題です。コンプライアンスに違反すると、重大な罰金や企業価値・信用の低下を招く可能性があります。顕著な例として、GDPR規制が施行された後のデータ漏洩に対して、航空会社のブリティッシュ・エアウェイズは1億8300万ポンドの記録的な罰金を科されました(最終的には会社の迅速な対応、COVID-19による経済的影響、そして初期計算の見直しなどの要因を考慮して、罰金は2000万ポンドに減額されました)(※2)。

ただし、GDPRの下では、企業は全世界での年間売上高の最大4%または2000万ユーロのうち高い方の罰金を科される可能性があります。そのため、初期段階からIAMのさまざまな側面を理解し、IAMシステムを継続的に監視および更新して、規制に準拠しつづけることが重要です。

つまり、IAMに関して、表1に示すような観点を初期段階から理解して実装するだけでなく、システムを継続的にチェックして更新し、変化する基準に適合させることも必要です。

表1:IAMの検討に必要な観点の例(※3)

| 観点 | 主な検討内容 |

| 身元確認 (Proofing) |

サービス上のアカウントを作成するにあたりユーザの身元、登録属性情報の確認手法を検討する。提供するサービスにおけるセキュリティリスクとユーザ利便性に合わせた身元確認手法が求められる。身元確認手法としては、オンライン上での自己申告で完結するものから、対面での身分証による確認によるものまでさまざまな選択肢が考えられる。 |

| ライフサイクル管理 (Life Cycle Management) |

ユーザのアカウントが作成されてから削除されるまでの管理方法や周辺系システムへのアカウント情報の集配信の要件や仕組みを検討する。また、利用者識別子の体系や種類、管理方針についても検討を行う。運用者による作業、システムによる自動処理、ユーザによるセルフサービスなどを適切に組み合わせて管理を行うことが期待される。 |

| 当人認証 (Authentication) |

ユーザ当人によるアクセスであることを確認するための認証方式を検討する。検討にあたっては、セキュリティ上考慮すべき脅威(フィッシング、リスト型攻撃など)の洗い出しを行った上で必要な認証方式を採用する。対策の必要性に応じて、多要素認証やリスクベース認証の要否、パスワードレス認証を実現するための最新のインターネット標準であるFIDO2(WebAuthn)への対応検討も本項目で実施する。 |

| ID(認証)連携 (Federation) |

認証が必要なシステムの洗い出しを行った上で、システム間でのシングルサインオン、シングルログアウトの要否や認証のタイミングで各システムに連携すべきユーザ属性情報を整理する。また、システムに対する認証結果の連携にあたっての接続要件(システムへの接続経路や認証結果の連携に利用可能なプロトコル)に注意する必要がある。認証結果の連携に利用可能なプロトコルとしては、OpenID Connect, SAMLなどがある。 |

| 認可 (Authorization) |

ユーザに紐づくロールや属性に応じてシステムへのアクセスを制限する、ユーザからの同意に基づき権限が委譲されていることを確認してシステム上のリソースへのアクセスを許可する、などシステムに必要なアクセス制御のモデルを整理し、検証の仕組みを検討する。 |

https://www.nttdata.com/jp/ja/trends/data-insight/2020/1112/

なぜ成熟度を知ることが重要なのか

IAMはアイデンティティとアクセスを管理するための枠組みを提供しますが、IAM成熟度は、この枠組みが組織内でどれほど効果的に実装および管理されているかを測定します。IAMとIAM成熟度は、システムとシステム実装後の品質に似ています。IAM成熟度が高いほど、組織はより効果的で自動化され、またコンプライアンスに適合したIAMの実践を行っています。これによりセキュリティ強度、効率性、そして規制要件への適合性が向上します。

Identity Governance and Administration(IGA)は、ユーザーのアイデンティティとアクセス権限を管理し、アイデンティティのライフサイクル管理、アクセス認証、ポリシー適用などを通じて、ポリシーや規制に準拠を確保するための枠組みです。

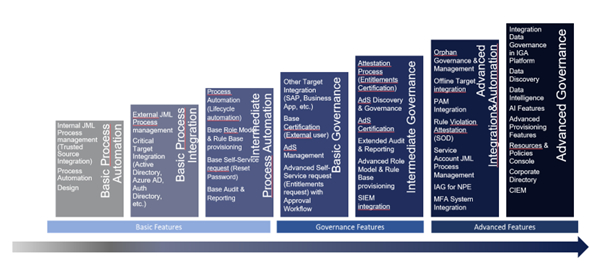

当社では、IGAシステムの成熟度を段階的に評価できるフレームワークを提供しています。このフレームワークで評価した結果、基本的なアイデンティティガバナンスとアクセス管理が確立され、内部および外部の従業員のアイデンティティライフサイクルが一定程度管理されているだけでは、成熟度はBasic(低~中度)となります。一方、全てのアカウントと権限が包括的に管理され、ガバナンスが強化され、UXが向上し、異常の検出や自動化されたプロビジョニングプロセスが確立されている場合、成熟度はAdvanced(高度)となります。

図3:当社の考えるIAM(IGA)成熟度のイメージ

IAMシステムの成熟度を理解することは、組織にとって非常に重要です。IAM成熟度を知ることで、組織は業界標準やベストプラクティスと比較し、ギャップや改善点を特定することができます。また、戦略的な計画やロードマップを立てる際に役立ち、システム成熟度を強化するための投資やリソースの優先順位を決定する指針となります。

成熟度を評価するフレームワークは、IAMの現状と理想的な姿とのギャップを明確にし、時間の経過とともに進捗を追跡するのに役立ちます。これは、継続的な改善にとって非常に重要で、組織のニーズに合わせた特定のサービスやソリューションの実装の道が開かれるだけでなく、堅牢で効果的なIAMシステムも確保されます。

私たちのサービス

NTT DATAではグローバル拠点に500名以上のIAMサービスのプロフェッショナルが在籍し、IAMの専門知識だけでなく、多くの顧客にサービスを提供してきた豊富な経験を持っています。私たちは、セキュリティの国際標準や業界規制に対応したアセスメントツールを開発し、高品質かつ迅速な成熟度評価サービスを提供しています。

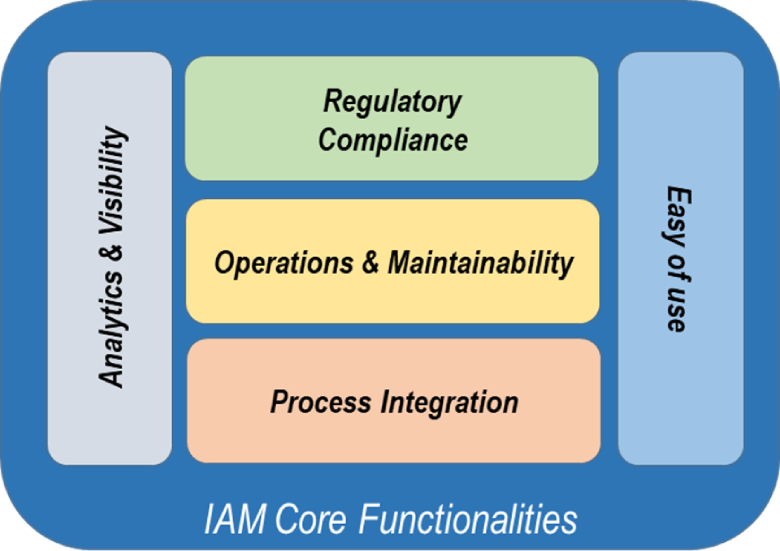

図4:当社の考えるIAM成熟度評価フレームワーク

成熟度評価対象の国際標準や規制の例:

ISO27002、NIST SP800-53r5、CISコントロール、GDPR、HIPAA(詳細は表2参照)、およびデジタルアイデンティティ保護を管理するゼロトラストアプローチなどの関連フレームワークに準拠するよう、顧客を支援します。

表2:標準と規制の一覧

| 標準と規制 | 対象国 | 対象業界 | 内容 |

| ISO27002 | グローバル | 全業界 | 情報セキュリティ管理のベストプラクティスを提供するガイドライン。ISO 27001のフレームワークをサポートし、情報セキュリティ管理システム(ISMS)の実施と運用に役立つ。 |

| NIST SP800-53r5 | US | 政府機関およびその他の組織 | 情報システムおよび組織のセキュリティおよびプライバシーコントロールのためのガイドライン。アメリカの連邦機関にとっては必須の基準であり、セキュリティ対策を強化するための詳細な指針を提供する。 |

| CISコントロール | グローバル | 全業界 | サイバーセキュリティのベストプラクティスをまとめたガイドラインであり、組織が最も重要なセキュリティアクションを優先して実施できるように設計されている。基本的なセキュリティ対策から高度な防御策まで幅広くカバーしている。 |

| GDPR | EU | 全業界 | EUの個人データ保護に関する規則。EU域内で事業を行う全ての企業およびEU市民のデータを取り扱う企業に適用され、データの収集、保存、使用に関する厳格な規制を課している。 |

| HIPAA | US | 医療 | 医療情報の保護を目的としたアメリカの法律。医療提供者、健康保険会社、および関連ビジネスに対して適用され、患者のプライバシーを保護し、医療情報のセキュリティを確保するための規制を定めている。 |

IAMシステム全体像の評価:

当社のIAM成熟度評価フレームワークは、デジタルアイデンティティライフサイクルのさまざまな側面で評価を行います。例えば、安全性を確保するために、ユーザーの職務に応じて権限を制御するRBAC(ロールベースアクセス制御)を用いたセキュリティポリシー機能の評価や、使用製品のUXの評価などが挙げられます。

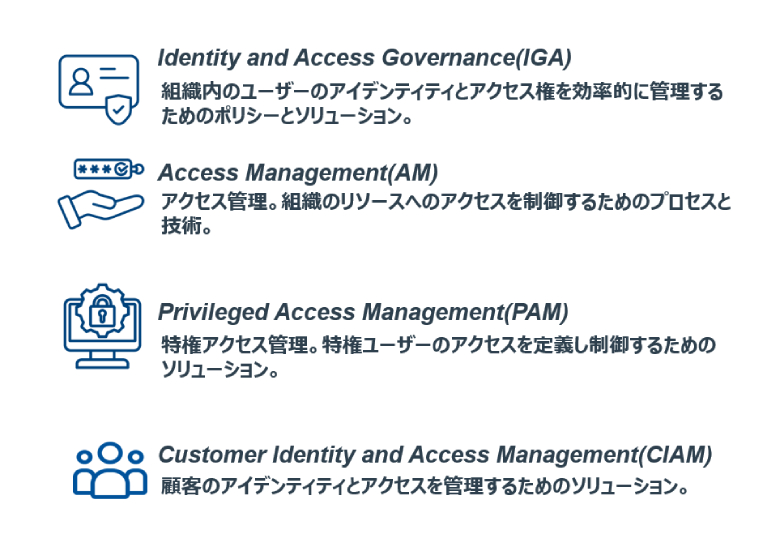

また、評価手法は非常に柔軟で、個々の顧客のシステム環境やニーズにあわせて対応できます。例えば、IAMシステム全体像の評価だけでなく、IAMの各分野(IGA、AM、PAM、CIAM:図5)に焦点を当て、特定の分野のみを評価することも可能です。

図5:IGA、AM、PAM、CIAMの解釈

コア機能の評価:

- IGA(アイデンティティガバナンスと管理)の評価観点の例

- ユーザーアイデンティティ変更管理プロセス

- アクセス認証手順

- アクセス要求と承認

- PAM(特権アクセス管理)の評価観点の例

- パスワード管理

- セッション管理

- リアルタイムアクティビティ

- AM(アクセス管理)の評価観点の例

- SSO

- パスワードレス認証

- フェデレーション

- CIAM(アイデンティティとアクセス管理)の評価観点の例

- MFA

- 不正防止

- ソーシャル統合

評価結果から、IAMシステムの成熟度のギャップを複数の観点から可視化するステージチャートを提供し、ギャップを明確に確認できます。そして、最も重要なのは、必ず改善計画が作成されることです。

当社の評価では、特定されたギャップや弱点に対する改善計画が作成されます。どのタイプの評価を選んでも、NTT DATAのグローバルチームが持つスキルを活かし、セキュリティおよびビジネスの要件に基づいて柔軟に計画を立て、具体的な実施方法も提供します。

まとめ

今日の世界では、多種多様なデバイスが存在し、テレワークも普及しています。そのため、企業にとってIAMシステムの導入は必須の課題となっています。自社のIAMシステムの現状を正確に把握し、変化する法律や規制に合わせて継続的に改善していくには、IAMシステムの成熟度を理解することが重要です。

NTT DATAは、お客さまのIT環境におけるIAMシステムの現状を迅速に把握し、実行可能な改善計画を提供するサービスを展開しています。本記事では、IAMの基礎知識や重要性、直面する課題、さらには成熟度評価の意義まで、包括的に解説しました。加えて、NTT DATAが提供するIAMサービスの概要と特徴についても紹介しました。これにより、お客さまはIAMシステムの現在の運用状況と目標とするセキュリティ基準との間のギャップを特定し、重要な資産を安全かつ効果的に保護するための支援を受けることができます。

Cybersecurity

https://www.nttdata.com/global/en/services/cybersecurity

Information Commissioner’s Annual Report and Financial Statements 2020-21

https://ico.org.uk/media/about-the-ico/documents/2620166/hc-354-information-commissioners-ara-2020-21.pdf

あわせて読みたい: