1.はじめに

近年、経済面での国益を確保するための「経済安全保障」に関する観点から、重要データを扱うシステムについては「ソブリンクラウド」(※1)を活用する流れが出てきています。

また、ロシアによるウクライナ侵攻や米中対立といった地政学的リスクの高まりにより、サイバー攻撃が過激化し、システム停止や個人情報、機密情報の流出が頻発しています。

このような背景からNTT DATAではソブリンクラウドの実現に向けた取り組みを進めています。

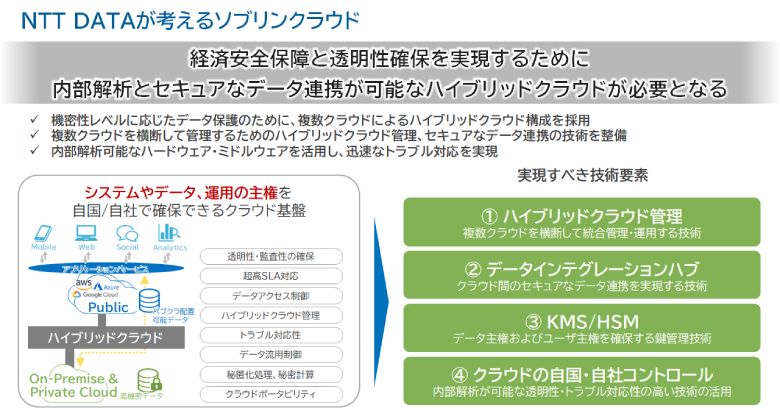

NTT DATAが考えるソブリンクラウドでは、「データ主権」、「システム主権」、「運用(運営)主権」の3つの主権をコントロールする必要があると考えています。

図1:ソブリンクラウドにおけるコントロールすべき「主権」

3つの主権は以下の要素が必要になると考えています。

(1)データ主権:データ保護や安全性の確保ができること

- データの暗号化/復号化

- データ連携経路の暗号化

- マスキングなどのデータ加工、秘匿化

- ユーザーがマスキングや加工を定義可能

- システム外部によるセキュリティ脅威からの保護

- アクセス制御(ユーザー制御、通信相手の制御)

- 統合的な操作履歴の監視と通知

(2)システム主権:システムが特定のクラウドやベンダ製品仕様に依存しないこと

- 別環境への移植性の高さ(クラウドポータビリティ)

- ソフトウェアがオンプレミスまたはクラウド間で移行可能

- ソフトウェアアーキテクチャがオンプレミスまたはクラウド間で同様に構築可能

- 複数のクラウド環境にソフトウェアが配置されても一元管理が可能

(3)運用主権:運用者や利用者に運用の透明性が高いこと

- 自社・自国で運用の主導権を確保

- トラブルに対して迅速に情報収集や対応が可能

- ソフトウェア仕様やソースコードが利用者に公開可能

- クラウド事業者によってデータが勝手に移動・再配置されない

これらの要素から「データ主権」のコントロールを実現する技術要素として「鍵管理サービス」(以下、KMS/HSM)を定義しています。

KMS/HSMについては後述の「3.ソブリンクラウドでのKMS/HSMの構成案」内で説明します。

図2:NTT DATAが考えるソブリンクラウド

https://www.nttdata.com/jp/ja/trends/data-insight/2022/0928/

2.鍵管理サービスKMS/HSMの必要性

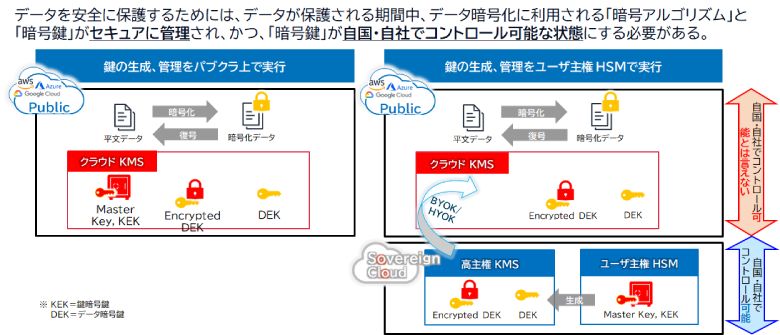

「重要データを扱うシステム」においても、データの重要性に応じてパブリッククラウドを活用するケースがあるかと思います。また、パブリッククラウドのアジリティがあるサービスを活用したいといったケースもあるでしょう。このようなケースにおいて「重要データ」をパブリッククラウドで扱う場合に、何らかの手段で暗号化をする必要があります。

図3はパブリッククラウドで暗号化のための鍵の生成、管理を実行したケースと、主権をコントロール出来ているKMS/HSMで鍵の生成を実行したケースを示したものです。パブリッククラウドで鍵の生成から管理までを実行した場合、悪意のある運用者などにより不正利用されてしまう可能性があります。一方で主権をコントロール出来ているKMS/HSMで鍵を生成した場合にはこのようなリスクを抑えることが可能です。

このような背景から「データ主権」のコントロールを実現する技術要素としてKMS/HSMが必要となります。

図3:コントロール可能な暗号鍵

システムが扱う「重要データ」ですが、内閣サイバーセキュリティセンター(NISC)が機密性の観点から格付けを行なっていますので、データの保存先や処理場所を検討する際に参照することをお勧めします。(※2)

3.ソブリンクラウドでのKMS/HSMの構成案

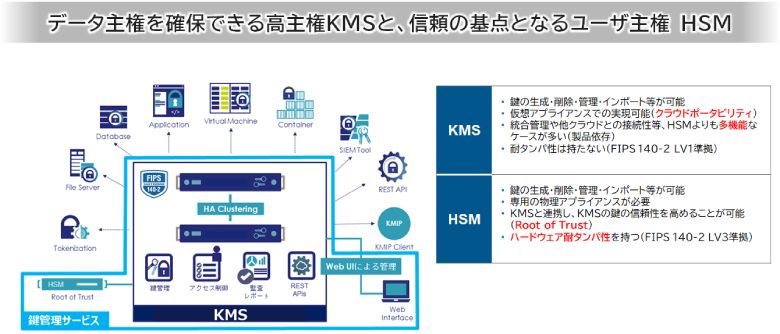

3-1.KMSとHSMの特徴

データ主権のコントロールに必要となるKMSとHSMはいずれも暗号鍵の生成・削除・管理・インポート等、鍵のライフサイクルを管理する機能を保持しています。両者の最大の特徴は、KMSは仮想アプライアンスとして提供されることが多く、HSMはハードウェアアプライアンスとして提供されることにあります。アプライアンスの提供形態は異なるものの、いずれもFIPS140(暗号モジュールに関するセキュリティ要件に関する規定)に準拠したものとなります。(※3)HSMは耐タンパ性があるため、筐体を開けるとデータが消去される仕組みとなっていますので、セキュリティ面ではKMSに比べ優位性があります。

一方のKMSはHSMに比べ、パブリックラウドやアプリケーションとのインターフェースが多様であるため、機能性/柔軟性の面ではHSMに比べKMSに優位性があると言えるでしょう。

図4:KMSとHSMの概要

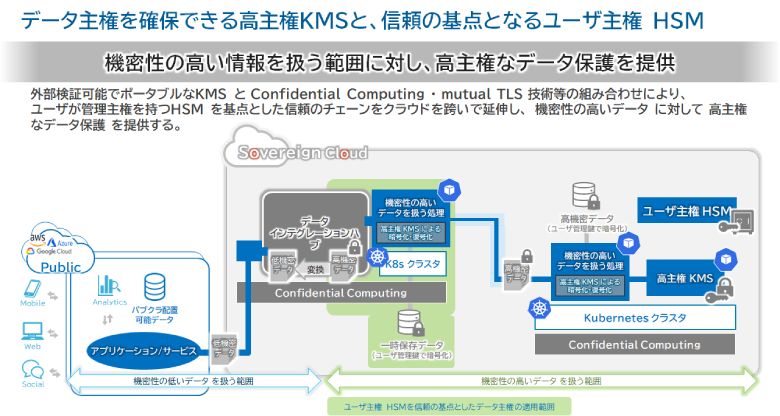

3-2.信頼の基点となるKMS/HSM

図5はソブリンクラウドでのKMS/HSMの活用の一例です。

このような構成をとることで、図の右側に配置している高主権なHSM/KMSで管理する鍵の信頼性を高めることができます。加えて、「Confidential Computing」とmTLSなどの複数技術を組み合わせることで、複数クラウドを跨いだ高機密・高主権なデータ保護を実現します。

図5:構成例

4.おわりに

今回NTT DATAが考えるソブリンクラウドにおける「データ主権」の考え方と「データ主権を確保する鍵管理サービスの活用方法」について紹介しました。

「重要データを扱うシステム」の開発者、運用者にとって「データ主権」を確保することは重要な課題となり、各システムの要件に応じた構成を検討、選択していく必要があります。

NTT DATAはお客様の要件に対する最適解を効率的に提供できるような仕組み(アセット)を作り上げていきます。

あわせて読みたい: