1.はじめに

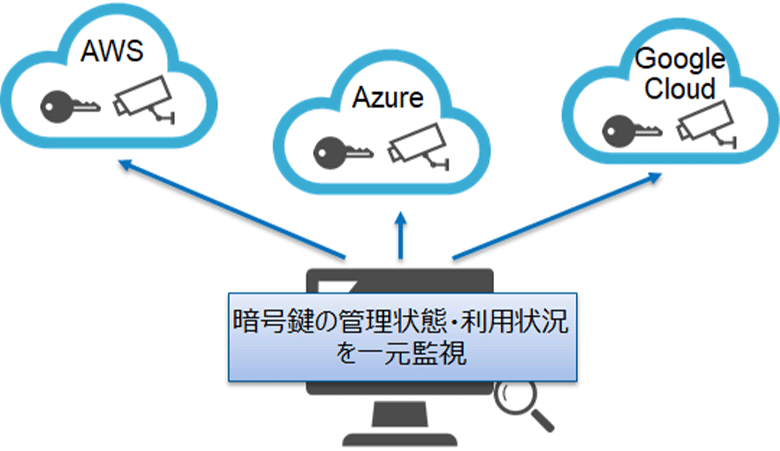

Amazon Web Services(AWS)、Microsoft Azure、Google Cloudといったパブリッククラウドの市場規模は年々拡大しており(※1)、クラウドは今やビジネスに必要不可欠な存在となりました。そんな中、より最適なクラウド利用環境を求め、複数のクラウドサービスを組み合わせて活用する「マルチクラウド」の運用形態が普及しています(図1)。

図1:マルチクラウド環境

一般的にクラウド上でデータを安全に利用するためには、暗号鍵を適切に管理することが非常に重要です(※2)。NTT DATAでは、その管理状態を確認するために、暗号鍵監視をすることが必要だと考えています。ここでは、「暗号鍵監視」は暗号鍵の管理状態・利用状況を監視することと定義します。本稿ではマルチクラウドにおける暗号鍵管理に求められることを踏まえて、マルチクラウド暗号鍵監視の必要性や実現方法について説明します。

https://www.nttdata.com/jp/ja/trends/data-insight/2023/0309/

https://www.nttdata.com/jp/ja/trends/data-insight/2024/0619/

2.マルチクラウドにおける暗号鍵管理に必要なこと

マルチクラウドにおいて暗号鍵を管理する際は、モニタリングをすることやクリプト・アジリティを向上させることが重要となります。

モニタリング

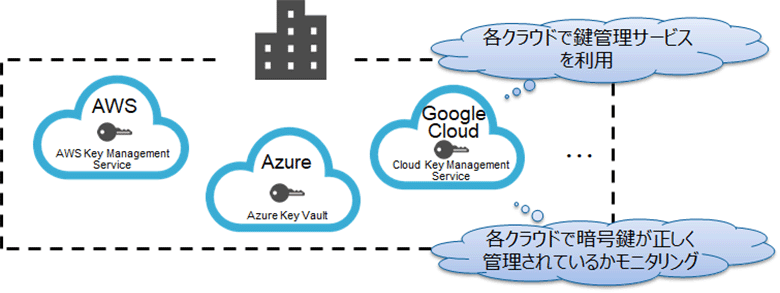

マルチクラウドで暗号鍵を利用する場合は、鍵の保管場所が分散されることからも、より慎重な管理が求められます。また、使用するクラウドによって鍵管理メカニズムやポリシーが異なる場合もあります。暗号鍵の場所や管理状態を把握するため、各クラウドで使用されている鍵管理サービス、また暗号化対象サービスを都度確認する必要があります(図2)。

図2:マルチクラウドにおける鍵管理サービスの利用

このような管理の複雑さが引き起こす不適切な運用を防ぐためには、暗号鍵の管理をモニタリングすることが重要です。

クリプト・アジリティ(Crypto-Agility;暗号の俊敏性)

クリプト・アジリティは、一般的に「システムインフラやプロセスに大きな変更を加えることなく、ある暗号方式を、別の暗号方式に容易に移行できるように設計・実装しておくこと」という意味で用いられる用語です。特に、耐量子計算機暗号(Post-Quantum Cryptography;PQC)への移行の文脈で用いられることが多く、従来の暗号方式とPQCを必要に応じて入れ替え可能かどうかという性質を意味します。

PQCとは、量子計算機でも現実的な時間で解読困難な暗号アルゴリズムのことです。アメリカの国立標準技術研究所(NIST)は、2024年8月に新たな3つのPQCに関する標準化文書を公表し(※3)、これにより、PQCへの移行の動きはますます加速していくと考えられます。

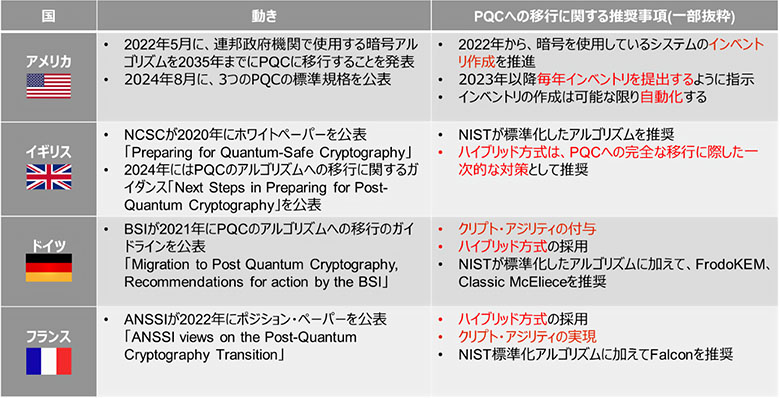

アメリカを始めとする海外のセキュリティ当局では、PQCへの移行に関する推奨事項の一つとして、クリプト・アジリティの向上を挙げています(表1)。

表1:各国のセキュリティ当局におけるPQC移行に関する動き

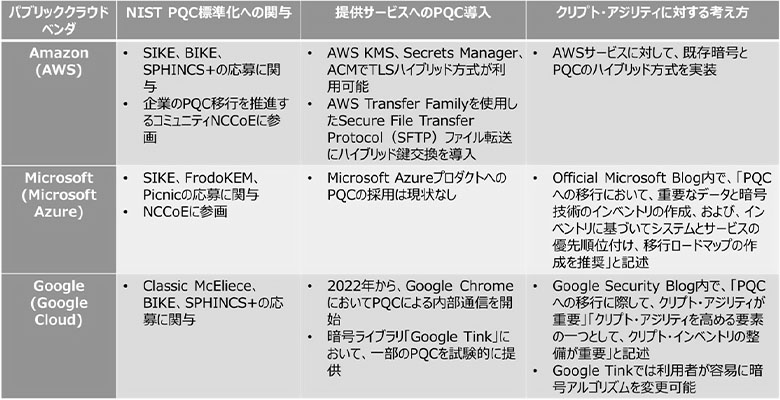

また、主要パブリッククラウドにおいても、NISTのPQC標準化への関与や公式ブログでの情報発信など、PQC移行に関する動きが進められています(表2)。一方で、各クラウドサービスプロダクトへのPQC導入やクリプト・アジリティを高める実装については現時点では限定的となっています。

表2:主要パブリッククラウドのPQC移行に関する動き

クリプト・アジリティを高める方法はさまざまなものがありますが、中でもクリプト・インベントリの作成は非常に重要な要素となってきます。クリプト・インベントリとは、「暗号アルゴリズムの使用状況に関する情報を収録・管理する仕組み、およびそれらの情報を一覧化したもの」です。マルチクラウドの場合、システムで利用する全てのアルゴリズムをPQCに移行するためにはパブリッククラウド側の対応が不可欠ですが、事前にインベントリを作成しておくことで、PQC移行対象を把握し、その後のPQC移行をスムーズに行うことが可能になります。

NTT DATAでは、マルチクラウド環境でのクリプト・インベントリ作成を自動化し、システムで利用されている暗号アルゴリズムを網羅的に監視することが重要と考えており、マルチクラウドにおける暗号鍵監視システムの研究開発に着手しています。

3.「マルチクラウド暗号鍵監視」の実現

求められるシステム

現状、マルチクラウドにおいて統合的に暗号鍵監視ができるツールは普及されておらず、利用者が独自に構築するのはハードルが高いと言えます。そのため、利用者が単一のインターフェースから使用中の暗号鍵を一元的に監視できるシステムが求められます(図3)。

図3:マルチクラウド暗号鍵監視システムのイメージ

監視に必要な項目は?

マルチクラウド鍵監視を実現するためには、汎用的な監視項目を定める必要があります。その際には、暗号鍵管理のガイドラインを参考にし、さらにクリプト・インベントリを作成することを考えます。

暗号鍵管理に関するガイドライン

NTT DATAでは、暗号鍵の監視に必要な情報を網羅的に把握するため、NISTの提供する暗号鍵管理に関するガイドラインを参考にしています。NIST SP800-57 Part1では暗号鍵を利用する上での推奨事項が記述されています(※4)。例えば、暗号鍵のライフサイクルに関して「暗号化期間が終了した鍵は破棄されていること」や、暗号鍵のステータスについて「鍵の状態が変更された際にその情報を即座に反映させること」などが推奨されています。推奨事項を満たしていない鍵はリスクとなり得るため、適切な対策が必要です。そのため、推奨事項の実施状況を簡単に確認できる暗号鍵リストを作成する必要があると言えます。

クリプト・インベントリの作成

2章で述べたように、クリプト・アジリティを高めるためにはクリプト・インベントリを作成することが重要です。インベントリを作成しておくことで、システムの暗号利用状況を把握し、その後のリスク評価や対応の優先順位付けなどの作業をスムーズに進められます。

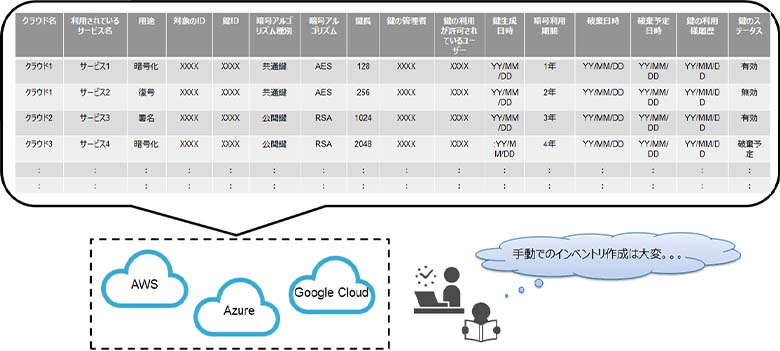

クリプト・インベントリの例として、以下のような表を作成することが考えられます(図4)。

図4:クリプト・インベントリのイメージ

企業がクリプト・インベントリを作成するにあたって困難になると考えられる点は以下の通りです。

- インベントリ作成にかかるリソース

現時点では、クリプト・インベントリの作成について主流となっている方法はなく、作成を自動化するツールはほとんど存在しないため、担当者が手動でインベントリを作成する必要があります。作成にあたっては、「システム管理者へのインタビュー」「設計書の確認」「NW機器の設定の確認」「サーバ証明書の確認」「クライアント証明書の確認」といった調査が中心となり、多くの作業が必要になると予想されます。

- 網羅的なインベントリ作成

上記の通り、人力によるクリプト・インベントリ作成では、システムで利用されている暗号アルゴリズムを100%カバーできるとは限らず、抜け漏れが発生する可能性があります。特に、マルチクラウド環境下では、仕様の異なる複数のクラウドが組み合わさることで、作成はより複雑になると予想されます。

マルチクラウド環境でクリプト・インベントリ作成を自動化し、システムで利用されている暗号アルゴリズムを網羅的に監視するためには、暗号鍵リストを作成し、鍵の情報やアルゴリズム情報を整備することが求められます。

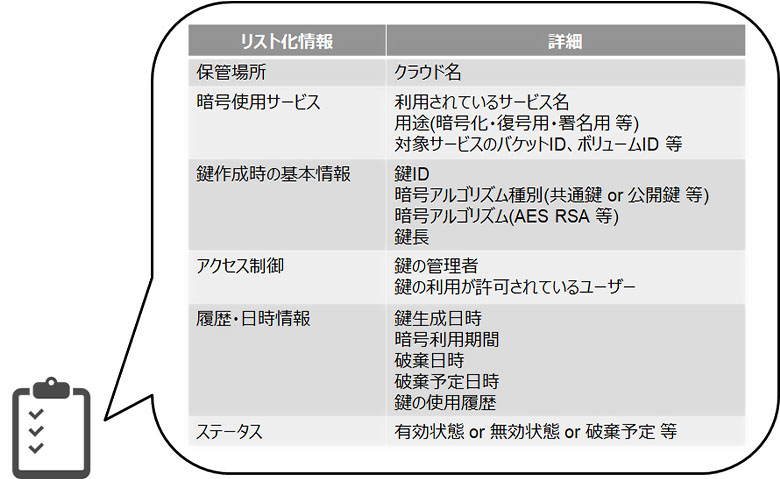

以上を踏まえ、暗号鍵監視に必要であると考えられる情報をリスト化します(図5)。

図5:監視に必要な項目例

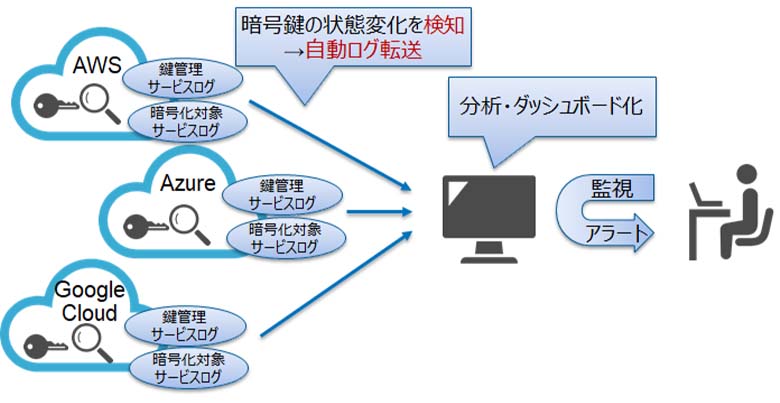

自動化・可視化の実現

暗号鍵監視をマルチクラウド環境下で実現するための方法として、各クラウドで収集されるログを一つの場所に集約し、それらの情報を利用することを考えます。鍵管理サービスログ・暗号化対象サービスログから鍵の状態変化を検知し、ログが自動的に転送されることで、利用者は暗号鍵のリアルタイムな情報を統合的に確認できます(図6)。

図6:マルチクラウド暗号鍵監視の方式イメージ

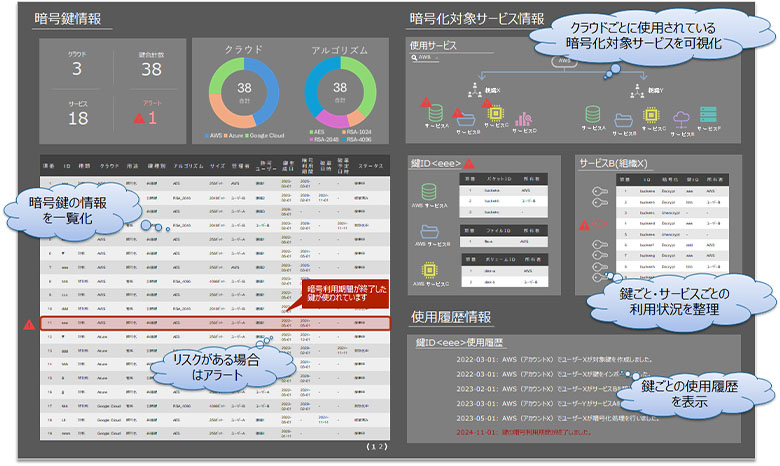

集約された情報は、以下のようにダッシュボードから簡単に確認できるようにします(図7)。

図7:監視画面イメージ図

鍵の情報は一覧にし、使用されている暗号化対象サービスを可視化することで、管理状態・利用状況を整備します。例えば、暗号利用期間が終了した鍵が使用されている場合には、推奨事項から逸脱しているためリスクがあると判断し、その鍵が利用されているサービスや、使用履歴の情報を表示します。

SP 800-57 Part 1 Rev. 5, Recommendation for Key Management: Part 1 - General | CSRC

4.まとめ

本稿では、マルチクラウド環境における暗号鍵の管理に求められることを踏まえて、マルチクラウド暗号鍵監視について解説しました。NTT DATAでは、以上の要求を満たすシステムを現在研究開発中です(※5)。マルチクラウド暗号鍵監視によって暗号アルゴリズムの使用状況に関する情報が一覧化されることから、クリプト・インベントリ作成の目的が満たされます。結果としてクリプト・アジリティを高め、暗号鍵の利用によるデータセキュリティを強化させることを目指します。

本開発は、国立研究開発法人新エネルギー・産業技術総合開発機構(NEDO)の「ハイブリッドクラウド利用基盤技術の開発/強固な鍵管理によるデータセキュリティ技術(鍵管理ソフトウェア技術)」(23200711-0)の委託事業によって実施しています。

あわせて読みたい: