1.はじめに

近年、経済安全保障の観点から、重要情報を取り扱うシステムを海外資本のクラウド上に依存せず国内で自律的に運用する要望が高まっています。経済産業省およびIPA(独立行政法人情報処理推進機構)による「重要情報を扱うシステムの要求策定ガイド」(※1)では、変化への対応力といったクラウドにおける「利便性」と、運用時の管理者の「自律性」を両立させるためのガイドラインが提示されています。

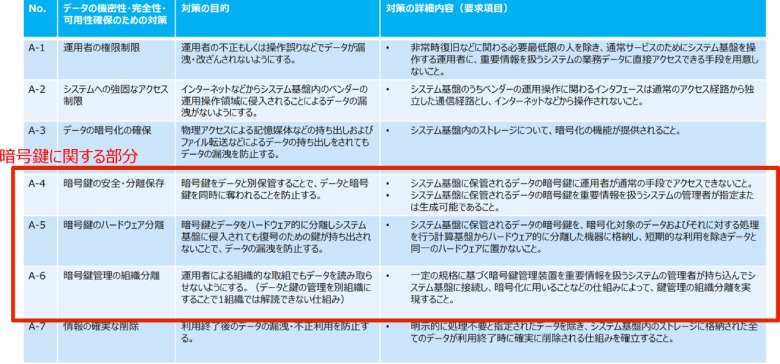

このガイドラインでは、「自律性」確保のための要求項目の一つとして、データセキュリティの根幹である暗号鍵に関して、データと暗号鍵を別管理し、データと暗号鍵が同時に奪われることを防止する「暗号鍵の安全・分離保存」、データと暗号鍵を別のハードウェアに保管し、システム基盤に侵入されても復号のための鍵が持ち出されないことでデータ漏洩を防止する「暗号鍵のハードウェア分離」、データと鍵の管理を別組織に分け、一つの組織で解読できないようにする「暗号鍵管理の組織分離」など、目的別の対策が定義されています(表1)。

表1:「重要情報を扱うシステムの要求策定ガイド」における「自律性確保のための要求項目一覧」から一部抜粋

2.パブリッククラウドにおけるセキュリティ上の課題

一方で、パブリッククラウドでは、アップロードされた情報やクラウドサービス上で生成された情報が、クラウド事業者によって閲覧できるリスクが存在します。例として、パブリッククラウドの利用規約の中で、顧客情報をクラウド事業者内の研究開発の材料として利用することや、国や裁判所の命令によって情報を提出する可能性があることが記載されている場合があります。また、利用規約の範囲外でも、クラウド事業者内での内部不正や人的ミスなどによって情報が流出する危険性もあります。

こうしたパブリッククラウドに関する懸念は各国でも高まっており、「経済安全保障の観点から、ユーザーが主権を有してコントロールできるクラウド=ソブリンクラウド(Sovereign Cloud)」も大きな注目を集めています(※2)。

さらに、近年、「利便性」を考慮したパブリッククラウドと、「自律性」のためのプライベートクラウド、また場合によってはオンプレミスを連携した、ハイブリッドクラウド構成への需要も高まってきています(※3)。ハイブリッドクラウドにおいては、異なるセキュリティレベルを有する環境を連携するため、暗号鍵の利用状態を管理する際の利用者の負担が大きくなっています。

また、暗号鍵を使う処理の実体である暗号アルゴリズムに関しては、非常に高速に計算ができる量子コンピューターが実現すると、将来的に現在のアルゴリズムが現実的な時間で解読される可能性もあります。

そこで、これらの課題を解決する、暗号鍵管理システムの開発が求められています。

https://www.nttdata.com/jp/ja/trends/data-insight/2022/0928/

https://www.nttdata.com/jp/ja/trends/data-insight/2023/032801/

3.強固な鍵管理システムの実現

パブリッククラウドにおけるセキュリティ上の課題を解決するために、データ保護と暗号鍵管理を分離し、利用者自身が暗号鍵管理を行えるようにする鍵管理システム(Key Management System;KMS)が求められます。

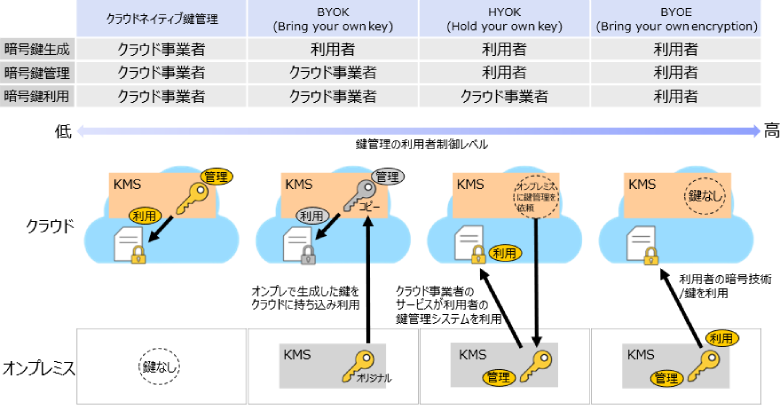

クラウドにおける鍵管理では、利用者が暗号鍵を制御できる度合いに応じて、いくつかの機能が提供されています(図1)。

図1:パブリッククラウドにおける利用者の制御モデル(※4)

クラウドネイティブ鍵管理

クラウド事業者が鍵の生成・利用・管理を行います。クラウド事業者側の内部不正や人的ミスなどによりセキュリティが破られるリスクが存在します。

BYOK(Bring Your Own Key)

鍵の生成を利用者側で行います。生成した鍵をクラウド事業者側に持ち込み、持ち込まれた後の鍵はクラウド事業者側で管理されます。

HYOK(Hold Your Own Key)

クラウド事業者が利用者のKMSを利用します。また、クラウド事業者側は、利用者の管理下で鍵を扱うことになり、利用者が常に鍵管理を行うことが可能です。

BYOE(Bring Your Own Encryption)

利用者が鍵の管理・利用を行います。クラウド事業者が鍵にアクセスできないようにすることが可能です。

どの制御レベルの機能を利用するのかは、利用者が求めるセキュリティの要件に依存しますが、どの制御レベルにおいても、暗号鍵に必要な保護および保証が提供され、暗号鍵のライフサイクル管理に必要な機能が提供されることが求められます。

https://www.cloudsecurityalliance.jp/site/wp-content/uploads/2021/08/Cloud_Data_Protection2_V10.pdf

4.耐量子計算機暗号

「暗号鍵」といった場合、その処理の実体は暗号アルゴリズムです。先に述べた通り、RSA暗号などの従来の公開鍵暗号アルゴリズムは、将来、量子コンピューターにより現実的な時間で解読されてしまう可能性があります。そこで、「量子コンピューターでも破られない暗号アルゴリズム=耐量子計算機暗号(Post-Quantum Cryptography;PQC)」をサポートしておくことが非常に重要になります。

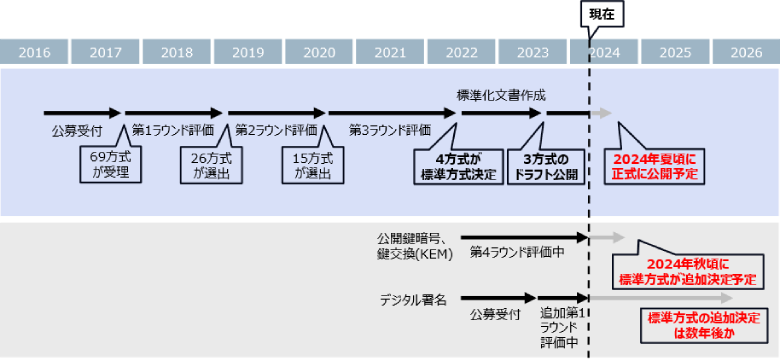

アメリカの国立標準技術研究所(NIST)では、2030年頃までに、連邦政府で利用する公開鍵暗号をPQCに移行することをめざして、移行に向けた標準化活動を2016年から推進しています。

PQCへの移行に向けたスケジュールは図2のようになっており、2024年6月現在、鍵交換で1方式、デジタル署名で3方式がすでに標準方式に決定しています。そのうちの3方式についてはドラフトが公開されており、2024年夏頃に正式に標準化文書が公開される見込みです。また、鍵交換に関しては、4方式を対象に第4ラウンドの評価が継続中であり、2024年秋頃に追加の標準方式が決定される見込みです。また、デジタル署名に関しては新たに公募したアルゴリズムに対して追加第1ラウンドの評価が行われており、今後数年かけて評価が進められる予定です(※5)。

図2:NISTのPQC標準化スケジュール

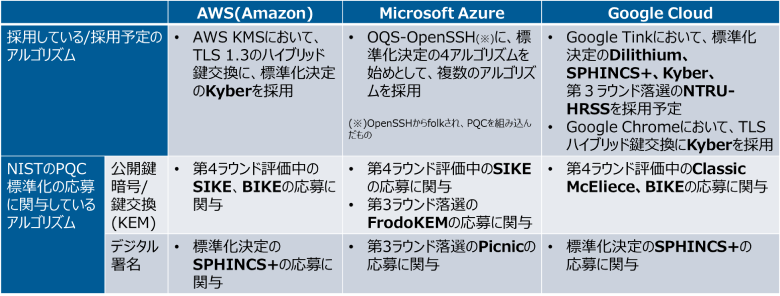

また、主要なパブリッククラウド事業者も、NISTのPQC標準化プロセスへのアルゴリズムの応募での関与や、各社が提供しているクラウドにおいてPQCのサポートを開始するなどの動きを見せています(表2)。各クラウド事業者が今後どのアルゴリズムを採用するのかも含め、NISTや各クラウド事業者の動きに注目していきたいと思います。

表2:主要パブリッククラウド事業者が採用・関与しているPQCアルゴリズム

5.さらに強固な鍵管理の実現に向けて

PQCへの移行において、重要な考え方としてCrypto-Agility(クリプト・アジリティ、暗号の俊敏性)があります。Crypto-Agilityは、一般的に「システムインフラやプロセスに大きな変更を加えることなく、ある暗号方式を、別の暗号方式に容易に移行できるように設計・実装しておくこと」という意味で用いられる用語です。オランダ、ドイツ、フランスなどのセキュリティ当局では、暗号アルゴリズム移行を予定しているITシステムに付与すべき重要な機能・特性としてCrypto-Agilityを挙げており、この考え方が今後重要となることは間違いないでしょう。

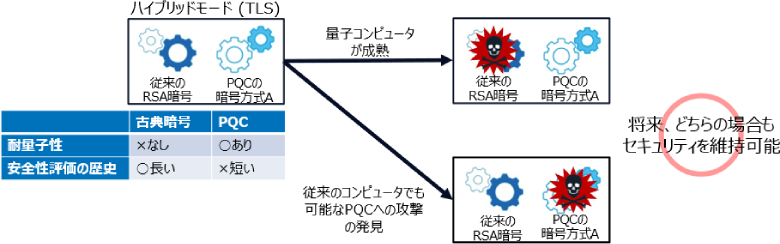

Crypto-Agilityを実現する方法として、注目したいのが、TLS 1.3(Transport Layer Security 1.3)におけるハイブリッドモードです(図3)。

TLS 1.3は、インターネット通信のセキュリティを確保するためのプロトコルで、通信内容を暗号化し、サーバーとクライアント間のデータの機密性と整合性を保護します。ハイブリッドモードとは、「従来のアルゴリズムとPQCを組み合わせて利用することで、一方が危殆化した際に、もう片方が安全であればセキュリティが担保される」という実装方法のことです。

危殆化とは、暗号アルゴリズムやセキュリティシステムが新しい攻撃手法や技術によって脆弱になり、安全ではなくなる状態を指します。今後、量子コンピューターの発展により、従来の暗号アルゴリズムが危殆化した場合に加え、安全性評価の歴史が浅いPQCに対する脆弱性が発見された場合にも、この方法でセキュリティを担保できます。

図3:TLS 1.3におけるハイブリッドモード

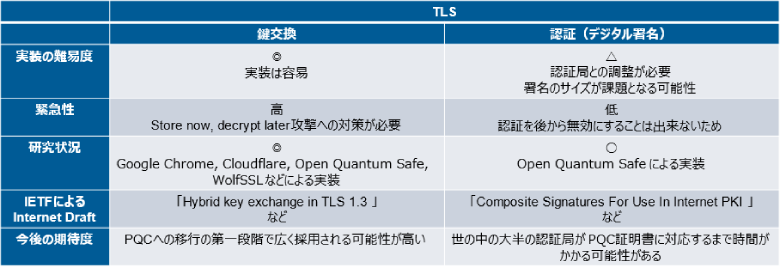

TLS 1.3におけるハイブリッドモードの適用先には「鍵交換」と「署名」の2種類が存在します(表3)。実装方法については、標準化団体のIETF(Internet Engineering Task Force)によって複数のInternet Draftが公開されており、今後どの実装方法が一般的になるのかなども含めて、その動向にも注目したいところです。

表3:TLS 1.3ハイブリッドモードの適用先(※6)

https://d1kjwivbowugqa.cloudfront.net/files/research/presentations/20230921-ICMC.pdf

6.おわりに

本稿では、現在のクラウドにおけるセキュリティ上の課題と、それを解決するために鍵管理システムに求められる要件について解説しました。また、暗号鍵を使う処理の実体である暗号アルゴリズムに関連して、PQCの標準化動向や移行の際に重要となるポイントについて説明しました。NTT DATAでは、これらの要件を満たす鍵管理システムを現在研究開発中です(※7)。ぜひ、今後の開発成果や活用にもご注目ください。

本開発は、国立研究開発法人新エネルギー・産業技術総合開発機構(NEDO)の「ハイブリッドクラウド利用基盤技術の開発/強固な鍵管理によるデータセキュリティ技術(鍵管理ソフトウェア技術)」(23200711-0)の委託事業によって実施しています。

ホワイトぺーパー「量子コンピュータ時代でも安全な情報基盤への移行に向けて」

https://www.nttdata.com/global/ja/-/media/nttdataglobal-ja/files/news/topics/2023/100301/100301-01.pdf

あわせて読みたい: