1.脅威ハンティングとは

脅威ハンティングという言葉を聞いたことがありますか?サイバーセキュリティ分野の企業であるCrowdStrike社によると、脅威ハンティングとは「ネットワーク内で検知されずに潜んでいるサイバー脅威を積極的に探す活動」を指します。サイバー脅威とは、不正アクセスや情報漏えいなど、企業や個人のシステムを脅かす攻撃のことです。

近年、攻撃手法の高度化が進み、従来のセキュリティ対策だけでは検知が難しい攻撃が増えていることから、脅威ハンティングは企業や政府機関の間で注目を集めています。また、日本が保有すべき防衛力の水準とその方策を示した「防衛力整備計画」においても、脅威ハンティングの必要性が言及されており、今後、政府が企業に対して対応を求める可能性があります。

現状、日本国内で脅威ハンティングに本格的に取り組んでいる組織は限られていますが、政府の指針や国内外のサイバー脅威の増大に伴い、今後はより多くの企業が導入を検討することが想定されます。

2.当社における脅威ハンティングの位置づけ

NTT DATAでは、世界各地に点在する拠点がゼロトラストの考え方に基づく「グローバルセキュリティ基盤」を活用し、セキュリティを確保しています。例えば、SIEM(Security Information and Event Management:サイバーセキュリティの監視・検出・調査を行うためのソリューション)やEDR(Endpoint Detection and Response:エンドユーザーのデバイスを継続的に監視し、サイバー脅威を検知して対応するソリューション)を導入することで、監視・検知の自動化を推進し、インシデントレスポンスにおける対応スピードの向上を図っています。

NTT DATAでは、さらなるセキュリティ強化を目的として、ガバナンス部隊である「NTTDATA-CERT」が2024年4月より、本格的に「脅威ハンティング」に取り組み始めました。本活動では、従来のセキュリティ対策の枠を超え、攻撃の兆候をより早期に発見し、迅速に対応できる体制の構築を目指しています。

3.実際の取り組み事例

3-1.ロードマップ

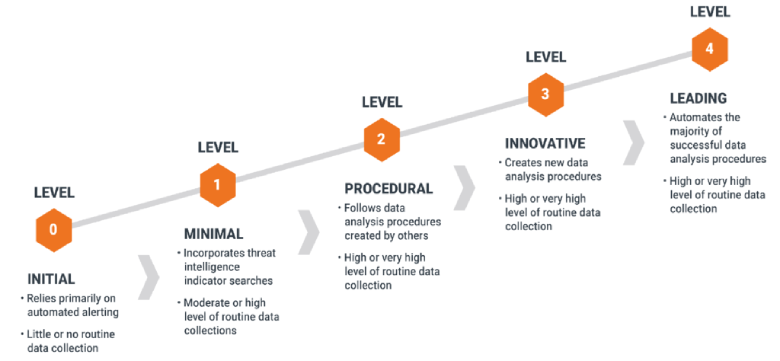

脅威ハンティングを効果的に実施するためには、組織の成熟度を測定し、段階的に改善していくためのロードマップが不可欠です。NTTDATA-CERTでは、脅威ハンティングの成熟度を体系的に評価・向上させる指標として、「ハンティング成熟度モデル(HMM)」を採用しました。

図1:ハンティング成熟度モデル(出典:https://medium.com/@sqrrldata/the-cyber-hunting-maturity-model-6d506faa8ad5 )

3-2.脅威ハンティングの実施プロセス

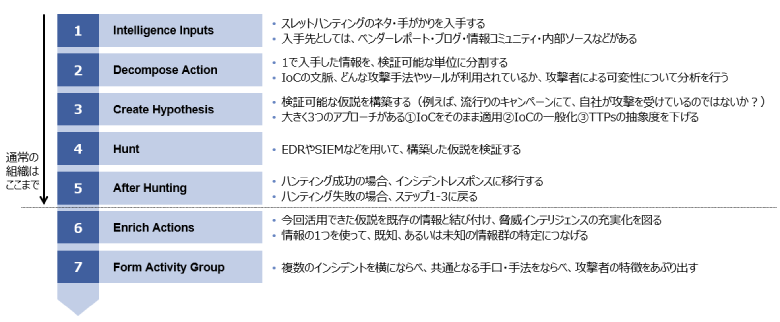

脅威ハンティングを実施する際は、事前に仮説を構築し、それに基づいて探索を行うことが重要とされています。これは、未知の脅威を発見する際に、無計画に調査を進めると調査基準が曖昧になり、膨大な時間とリソースを費やしてしまうリスクがあるためです。

さまざまな実施プロセスがある中で、実効性の観点から「脅威インテリジェンスに基づくハンティング」アプローチを採用しました。これは、セキュリティベンダーなどから提供される脅威インテリジェンスを活用し、調査の方針を決定する手法です。例えば、「日本のIT業界を標的とした攻撃キャンペーンが確認された」という情報を得た場合、同様の攻撃を受けている可能性があると仮説を立て、調査を行います。

図2:脅威ハンティングの実施プロセス(参考文献:https://www.youtube.com/watch?v=-QlaOX5w8G8 )

3-3.収集対象とする脅威インテリジェンス

脅威ハンティングに必要な情報は、「具体的な探索が可能なデータ」であることが重要です。そのため、単なるニュース記事や一般的な攻撃情報ではなく、IoC(Indicator of Compromise:攻撃の痕跡、例えばIPアドレスなど)や攻撃手法に関する詳細なデータを配信している情報源を選定しました。

3-4.脅威インテリジェンスの収集とトリアージ

攻撃手法やキャンペーンに関する情報は、日々膨大な量が配布されているため、それらを効率的に収集・整理し、必要な情報を迅速に活用できる仕組みが求められます。そこで、オープンソースの脅威インテリジェンス管理ツール「OpenCTI」を導入し、情報を自動収集・分析する仕組みを構築しました。

図3:OpenCTIのダッシュボート画面

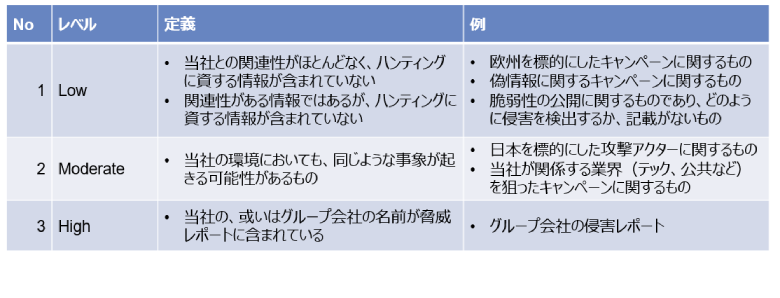

また、収集した情報の中から当社に関連する脅威を適切に選別するため、以下の3段階のトリアージ基準を導入しました。これにより、情報の選定基準が明確になり、チーム内での判断のばらつきを防ぐとともに、迅速かつ効率的に脅威を特定できるようになりました。

図4:脅威インテリジェンスのトリアージ基準

3-5.ハンティング

選定した脅威インテリジェンスをもとに、SIEMやEDRを活用して脅威を探索します。例えば、攻撃キャンペーンで使用された悪性IPアドレスの情報を取得した場合、それをSIEMで検索し、ネットワーク内で該当IPに対する通信が行われていないか確認します。もし通信が検出された場合は、その後のユーザーの挙動に異常がないか詳細な分析を実施します。

ここで、NTTDATA-CERTが発見した脅威を1つ紹介します。

- (1)脅威インテリジェンスの入手:TLD(トップレベルドメイン)「.tk」は、他のTLD(例:「.com」等)と比べて悪用される可能性が非常に高いという脅威インテリジェンスを入手しました。

- (2)仮説の構築:当社の通信の中に「.tk」へのアクセスが含まれているのではないか、そして、その中に悪性のものが存在するのではないかという仮説を構築しました。

- (3)ハンティング:この仮説をもとに「.tk」ドメインへの通信を調査したところ、一つの悪性IPアドレスに紐づく多数の不審なドメイン(例:当社を騙るドメイン)を発見しました。多くのユーザーがこれらのドメインにアクセスしていましたが、マルウェアの実行などの悪性挙動は確認されませんでした。

- (4)対処:当該IPアドレスは、過去にC&Cサーバ(マルウェアやボットネットを遠隔操作するために利用されるサーバ)として使われていたこともある危険なものであったことから、インシデント未然防止のため、ファイアウォールに登録し通信をブロックしました。

この活動により、セキュリティ機器が検知できていなかった脅威を特定し、インシデントの発生確率を低減できたと考えています。

4.今後の展望

これまで述べてきたように、脅威ハンティングに必要なプロセスを整備し、実際にハンティング可能な体制を構築してきました。

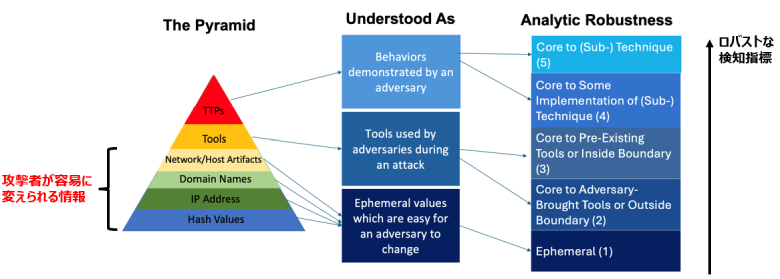

一方で、この取り組みを通じて、検知の難しさという課題に直面しました。攻撃者はIPアドレスやドメインを頻繁に変更するため、提供される情報と実際の攻撃が異なることが多いのです。この課題を克服するには、攻撃の戦術など変更しにくい情報を基にした検知手法が不可欠です。NTTDATA-CERTは、これを軸に高度な脅威ハンティングの実現に取り組んでいきます。

図5:痛みのピラミッド(攻撃者に与える負担のレベル)と堅牢な指標の関係図(出典:https://center-for-threat-informed-defense.github.io/summiting-the-pyramid/ )

5.まとめ

NTTDATA-CERTでは、ゼロトラストの考えに基づいたセキュリティ対策をさらに高度化するため、「すでに攻撃者が潜んでいる」ことを前提とした「脅威ハンティング」に取り組み始めました。今後も脅威ハンティングの強化を継続し、未知の脅威に迅速に対応できる体制を構築することで、より高度なセキュリティ対策を実現し、当社だけではなく、日本全体のセキュリティ強化を目指していきます。